部分现场的集群增加了kerberos认证,

导致了一些linux脚本,hadoop程序,甚至是hbase访问的失败

就把如何进行kerberos认证总结了下

分成两个方向:

* 一 . 命令行下的kerberos认证

* 二 . java程序里的kerberos认证

<>一. 命令行下的kerberos认证

<>1. 使用用户名和密码做认证

用户名即 principal name : [email protected] 密码为 : xxxxxx kinit shixiuru

@EXAMPLE.COM 输入密码完成该认证.

查看当前认证的用户:

klist

生成用户的keytab文件

kadmin.local -q "xst -norandkey -k /root/wus/shixiuru.keytab

[email protected]" 注意: 只能在kerberos server所在机器上生成不改变密码的keytab文件,

如果在其他机器的kerberos管理员console生成keytab文件,无法使用不改变密码的参数 - norandkey

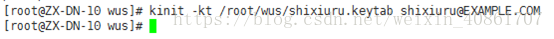

使用keytab文件认证

kinit -kt /root/wus/shixiuru.keytab

[email protected]```

修改kerberos有效期时间

Kerberos ticket具有lifetime,超过此时间则ticket就会过期,需要重新申请或renew。ticket

lifetime取决于以下5项设置中的最小值: ticket lifetime : Kerberos

server上/var/kerberos/krb5kdc/kdc.conf中max_life 内置principal krbtgt的maximum

ticket life,可在kadmin命令行下用getprinc命令查看 你的principal的maximum ticket

life,可在kadmin命令行下用getprinc命令查看 Kerberos client上/etc/krb5.conf的ticket_lifetime

kinit -l 参数后面指定的时间 通常方法 : vim /etc/krb5.conf //修改krbs.conf配置文件 里面有一个属性 :

ticket_lifetime = 24h 修改改时间为所期望的有效时间即可!

<>2. 登录kerberos 管理员console

管理员的principal name 为: admin/[email protected] 密码为 : xxxxxx

修改 principal name 的密码

进入管理员console 输入命令 : change_password -pw xxxxxx [email protected]

查看keytab文件对应的principal name

klist -kte /root/wus/shixiuru.keytab

实际应用中:

shell脚本类型的程序,需要增加如下样例的验证命令: kinit -kt /root/wus/shixiuru.keytab

[email protected]

<>2. java程序下的kerberos认证

需要在原来程序的基础上,增加如下的代码: Configuration conf = new Configuration(); conf.set(

"hadoop.security.authentication", "kerberos"); //

设置hadoop的登录认证为kerberos,默认的配置是simple System.setProperty("java.security.krb5.conf"

,"conf/krb5.conf"); //指定kerberos的路径和文件名 UserGroupInformation.setConfiguration(

conf); UserGroupInformation.loginUserFromKeytab("[email protected]",

"conf/shixiuru.keytab"); // 设置kerberos的用户名,和该用户的认证文件 这样就可以正常的访问集群了!

热门工具 换一换